服务器ntlmssp攻击防御措施,windows server大量审核失败问题

问题描述

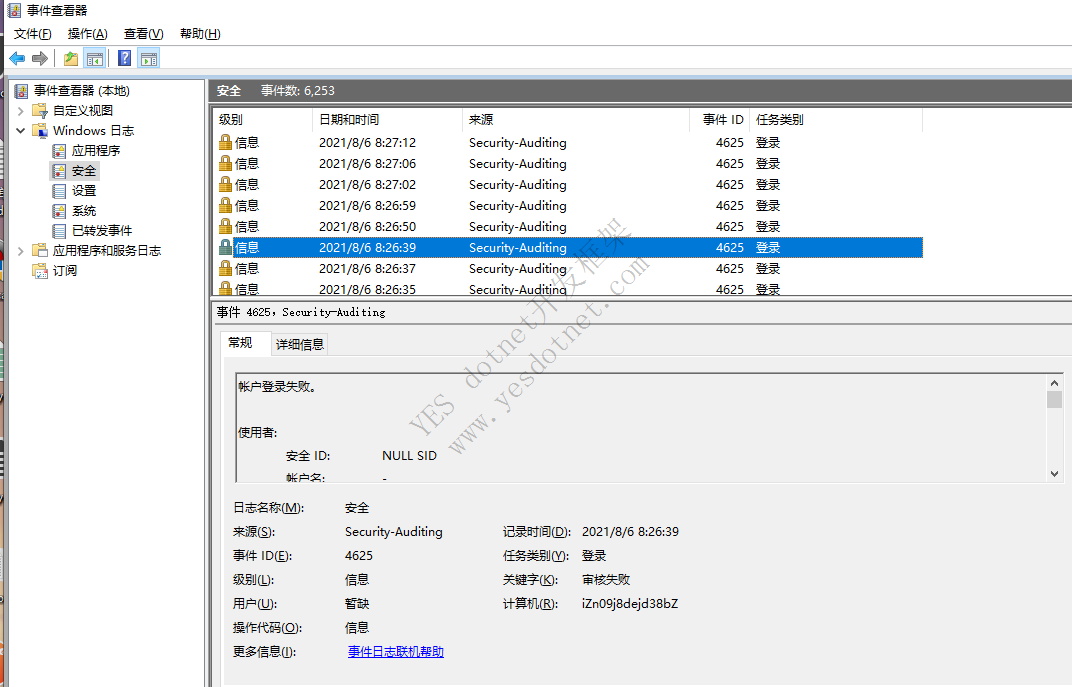

windows server 2008等服务器,事件查看器发现日志里有很多的登陆和审核日志。

看日志发现大量审核失败的登陆事件,很多类似如下信息:

日志信息:

帐户登录失败。

使用者:

安全 ID: NULL SID

帐户名: -

帐户域: -

登录 ID: 0x0

登录类型: 3

登录失败的帐户:

安全 ID: NULL SID

帐户名: TEST1

帐户域:

失败信息:

失败原因: 未知用户名或密码错误。

状态: 0xC000006D

子状态: 0xC0000064

进程信息:

调用方进程 ID: 0x0

调用方进程名: -

网络信息:

工作站名: -

源网络地址: 118.68.171.196

源端口: 0

详细身份验证信息:

登录进程: NtLmSsp

身份验证数据包: NTLM

传递服务: -

数据包名(仅限 NTLM): -

密钥长度: 0

登录请求失败时在尝试访问的计算机上生成此事件。

“使用者”字段指明本地系统上请求登录的帐户。这通常是一个服务(例如 Server 服务)或本地进程(例如 Winlogon.exe 或 Services.exe)。

“登录类型”字段指明发生的登录的种类。最常见的类型是 2 (交互式)和 3 (网络)。

“进程信息”字段表明系统上的哪个帐户和进程请求了登录。

“网络信息”字段指明远程登录请求来自哪里。“工作站名”并非总是可用,而且在某些情况下可能会留为空白。

“身份验证信息”字段提供关于此特定登录请求的详细信息。

-“传递服务”指明哪些直接服务参与了此登录请求。

-“数据包名”指明在 NTLM 协议之间使用了哪些子协议。

-“密钥长度”指明生成的会话密钥的长度。如果没有请求会话密钥,则此字段为 0。解决方法

关键词:NTLMSSP

一、首先安装修复补丁

CVE-2019-1040和CVE-2019-1019补丁

微软官方下载地址(中文):

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-10408a61

选择自己的服务器系统对应版本的补丁。

可能需要打开windows update 才能安装。

官方网址,在发布本文章时还能访问,如果后期失效,请自行搜索。

二、运行组策略gpedit.msc

计算机配置》windows设置》安全设置》本地策略》安全选项。

修改以下2个设置:

1)网络安全:Lan管理器身份验证级别:仅发送 NTLMv2 响应/拒绝 LM 和 NTLM

2)网络安全:限制NTLM:传入NTLM流量 改成禁止所有(注意此项会影响远程桌面访问,必须远程的不要设置,但是不设置效果就不好,需要找别的办法)

Lan管理器身份验证级别可能的设置包括以下内容。

官方说明:

| 值 | 设置 | 说明 |

| 0 | 发送 LM 和 NTLM 响应 | 客户端使用 LM 和 NTLM 身份验证且从不使用 NTLMv2 会话安全。 域控制器接受 LM、NTLM 和 NTLMv2 身份验证。 |

| 1 | 发送 LM 和 NTLM - 如果已协商,则使用 NTLMv2 会话安全 | 客户端使用 LM 和 NTLM 身份验证并在服务器支持时使用 NTLMv2 会话安全。 域控制器接受 LM、NTLM 和 NTLMv2 身份验证。 |

| 2 | 仅发送 NTLM 响应 | 客户端只使用 NTLM 身份验证并在服务器支持时使用 NTLMv2 会话安全。 域控制器接受 LM、NTLM 和 NTLMv2 身份验证。 |

| 3 | 仅发送 NTLMv2 响应 | 客户端只使用 NTLMv2 身份验证并在服务器支持时使用 NTLMv2 会话安全。 域控制器接受 LM、NTLM 和 NTLMv2 身份验证。 |

| 4 | 仅发送 NTLMv2 响应/拒绝 LM | 客户端只使用 NTLMv2 身份验证并在服务器支持时使用 NTLMv2 会话安全。 域控制器拒绝 LM,而只接受 NTLM 和 NTLMv2 身份验证。 |

| 5 | 仅发送 NTLMv2 响应/拒绝 LM 和 NTLM | 客户端只使用 NTLMv2 身份验证并在服务器支持时使用 NTLMv2 会话安全。 域控制器拒绝 LM 和 NTLM,而只接受 NTLMv2 身份验证。 |

修改以后,要注意看看自己的业务系统是否受到影响,

如果受到影响,可以调整设置选项。

往下找到》网络访问: 不允许 SAM 账户和共享的匿名枚举

改成启用。

如果之前不小心开了第二条的禁止所有NTLM怎么处理?

试试服务器提供商网页版的VNC登陆方式是否可以登陆。

安全设置2

安全设置 》帐户策略 》 帐户锁定策略

这个默认是输错密码可以不断尝试。所以必须修改。

账户锁定时间,改成 1小时或更多。

账户锁定阈值:改成3次或5次。就是允许输入密码错误次数。

修改以后有些会提示增加一个“重置账户锁定计数器”,一定要选择。和锁定时间一致,1小时。意思就是1小时以后才能再次重试。

但是如果攻击方不断更换用户名,可能这个方法不起作用。

windows防火墙

如果在日志里可以看到攻击者ip的话(不一定有)。

新建入站规则》自定义规则》

直接自定义规则,把攻击者ip填入,设置成禁止访问。

建议管理员进行以下操作:

执行修补程序:确保为工作站和服务器打上了所需的补丁,要注意,单独的补丁是不够的,公司还需要进行配置更改,以便得到完全的保护。

强制SMB签名:为了防止攻击者发起更简单的NTLM RELAY攻击,请务必在网络中的所有计算机上启用SMB 签名。

禁用NTLMv1:该版本相当不安全,建议通过适当的组策略来完全禁用。

强制LDAP/S签名:为了防止LDAP中的NTLM RELAY攻击,在域控制器上强制LDAP签名和LDAPS通道绑定。

强制实施EPA:为了防止NTLM在web服务器上被黑客用来发动中继攻击,强制所有web服务器只接受EPA的请求。

减少NTLM的使用:因为即便采用了完整的安全配置,NTLM 也会比Kerberos 带来更大的安全隐患,建议在不必要的环境中彻底弃用。

重启服务器或者运行里输入命令:gpupdate (没有空格)

回车就可以使组策略生效

其它办法:

安装服务器安全软件,很多都支持防暴力破解。

这种办法比较方便,不好的地方就是需要找免费的。免费的有些会有些广告。